Viry jsou stále sofistikovanější a stejně tak i bezpečnostní funkce určené k boji proti nim. Hardwarově vynucená ochrana zásobníku v režimu jádra je další takovou pokročilou obranou ve Windows 11.

Název je možná sousto, ale technicky přesně popisuje funkci bezpečnostního prvku. Ale co to znamená v jednoduché angličtině? Je to vůbec nutné? Pojďme to zjistit.

Crash Course Into Stack Buffer Overflow

Než pochopíte, co dělá hardwarově vynucená ochrana zásobníku, musíte pochopit, co jsou útoky přetečením zásobníku zásobníku, protože právě před tím se snaží chránit. A než to pochopíte, musíte mít představu o tom, co zásobník vůbec znamená.

Zjednodušeně řečeno, zásobník odkazuje na adresy paměti používané aktivním programem. Každému běžícímu procesu nebo aplikaci je přiřazen zásobník, včetně systémových procesů. Data se zapisují a čtou z tohoto zásobníku, přičemž se udržuje oddělení od ostatních procesů využívajících paměť.

Někdy se ale něco pokazí a program se přesype přes svůj ohraničený zásobník. To se nazývá chyba přetečení zásobníku a může vést k nejrůznějším podivným chováním, protože se proces pokouší číst data, která pro něj nejsou určena.

Co jsou útoky přetečením zásobníku?

Dosud jsme diskutovali o přetečení zásobníku v kontextu nezamýšlené chyby. Tento jev však lze také záměrně využít k řízení programů a procesů tím, že jim poskytne neočekávané vstupy.

Takovéto útoky na paměť – známé také jako návratově orientované programování nebo útoky ROP – je pro program poměrně obtížné detekovat, protože je ohrožena samotná paměť, ze které čte instrukce. Zvláště pokud je daný program základním systémovým procesem, který se nemůže ověřovat žádným jiným nízkoúrovňovým programem.

To dělá z útoků typu stack buffer overflow velmi nebezpečnou kategorii kybernetických hrozeb. Jeden z nich využívá vlna nových virů.

Řešení: Hardwarově vynucená ochrana zásobníku v režimu jádra

Hovořili jsme o tom, že nedostatek nízkoúrovňové základní linie pro vzájemné porovnání systémových procesů je ponechává stejně zranitelné vůči útokům přetečení zásobníku zásobníku jako běžnou aplikaci. Ale co kdybychom mohli vytvořit základní linii v samotném základním hardwaru?.

Přesně to dělá hardwarově vynucená ochrana zásobníku v režimu jádra. Pomocí virtualizace je CPU izolováno od běžících aplikací a procesů ve vašem počítači, čímž je chráněno proti jakékoli manipulaci manipulací s pamětí.

Je to proto, že adresy zásobníku jsou také uloženy v paralelním zásobníku stínů, který není vystaven zbytku počítače. Pokaždé, když proces v režimu jádra (v podstatě nízkoúrovňové systémové funkce) čte informace, je adresa potvrzena také kopií uloženou ve stínovém zásobníku. V případě jakýchkoliv nesrovnalostí bude proces ukončen.

Jaké jsou požadavky na spuštění hardwarově vynucené ochrany zásobníku na vašem počítači?

Jako nízkoúrovňová funkce se specifickými hardwarovými závislostmi má tato vylepšená ochrana zásobníku vysoké hardwarové požadavky. Toto bezpečnostní opatření mohou implementovat pouze procesory, které podporují nejnovější funkce virtualizace CPU.

Pro Intel to znamená Control-Flow Enforcement Technology (CET), zatímco AMD to jednoduše nazývá AMD shadow stacks. I když váš procesor tuto funkci podporuje, musí být povolena virtualizace CPU a integrita paměti, aby se projevila.

Mějte však na paměti, že funkce zabezpečení související s virtualizací mohou mít také malý dopad na výkon počítače. To je především důvod, proč tyto funkce nejsou obvykle ve výchozím nastavení povoleny.

Co dělat, když je hardwarově vynucená ochrana zásobníku v režimu jádra vypnutá?

Existuje mnoho důvodů, proč může být hardwarově vynucená ochrana zásobníku na vašem PC deaktivována. Váš procesor nemusí tuto funkci podporovat nebo může vyžadovat ruční aktivaci.

Než ale přejdete k vyhledání možnosti a pokusíte se ji povolit, zvažte, zda to vůbec potřebujete. Protože pro většinu uživatelů může být izolace jádra a související bezpečnostní funkce zbytečné.

Běžným virům a malwaru se věnuje efektivně pomocí programu Microsoft Windows Defender. Pokud váš systém neuchovává citlivá data, na která by se mohli konkrétně zaměřit specializovaní hackeři, nepotřebujete ve svém počítači ochranu zásobníku.

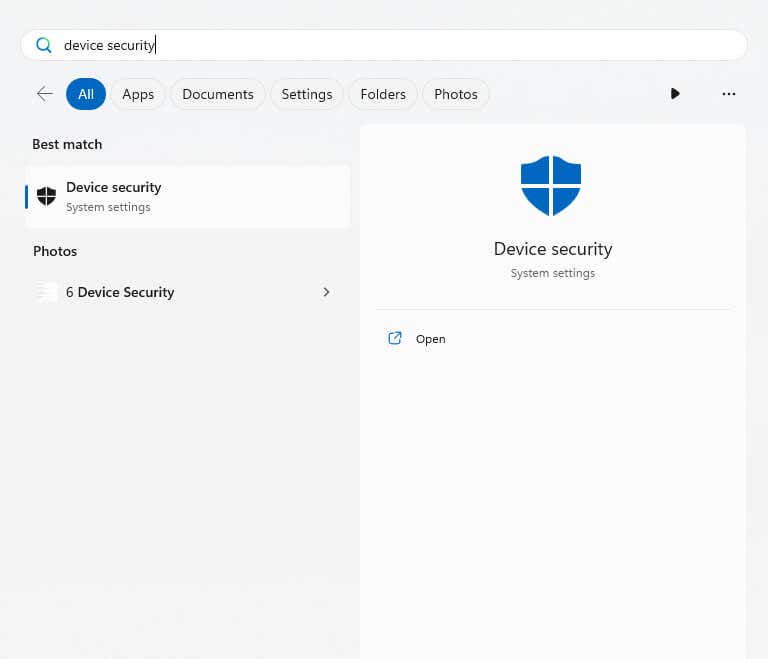

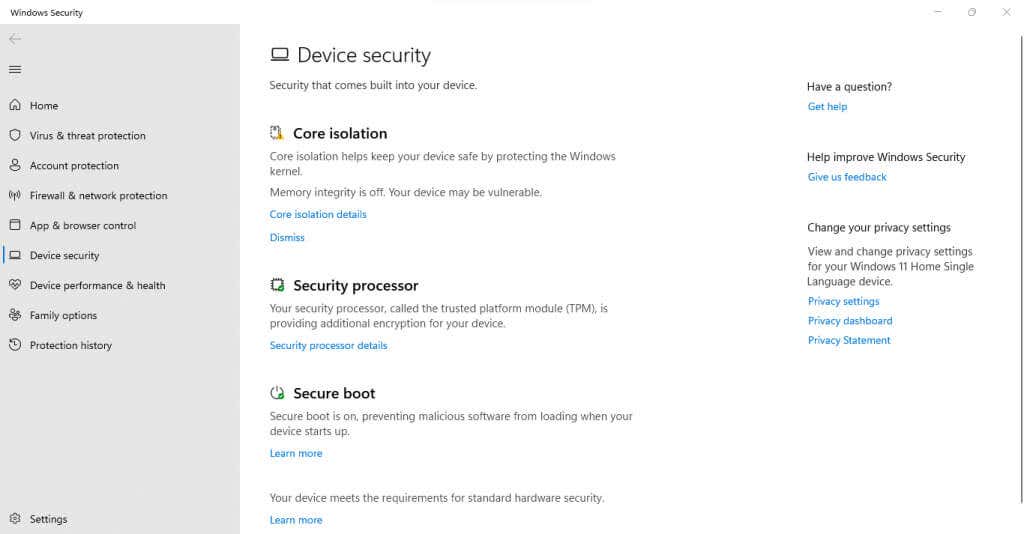

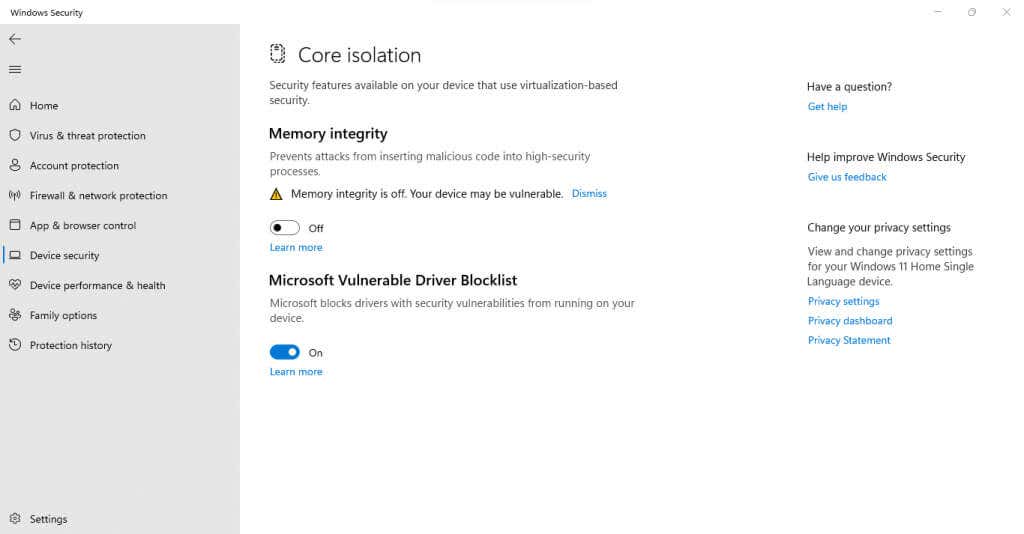

Pokud však tuto funkci chcete aktivovat, postupujte takto:

Pokud možnost vidíte, ale je zašedlá, stačí také povolit virtualizaci v BIOSu a povolit integritu paměti. Jakmile to uděláte, můžete zapnout Hardwarově vynucenou ochranu zásobníku v režimu jádra. Restartujte počítač a změna se projeví.

Občas bude tato funkce zablokována nekompatibilními ovladači, v tomto okamžiku můžete odebrat aktualizaci ovladačů. Ačkoli se tento problém po několika posledních aktualizacích stal méně častým.

Vyplatí se hardwarově vynucená ochrana zásobníku v režimu jádra za to ve Windows 11?

Windows 11 přichází s řadou pokročilých bezpečnostních funkcí navržených tak, aby odradily i ty nejoddanější pokusy o hackování. Většina těchto funkcí, jako je TPM nebo Zabezpečené spouštění, je na podporovaných systémech ve výchozím nastavení povolena.

Hardwarově vynucená ochrana zásobníku v režimu jádra je však jiná. Vzhledem k tomu, že může mít mírný dopad na výkon a není pro většinu systémů nezbytný, je nutné jej povolit ručně. Nemluvě o přísnějších hardwarových požadavcích této funkce, na rozdíl od TPM, který je téměř univerzální i na poněkud starších čipech.

Pokud tedy vidíte možnost v okně Zabezpečení zařízení a máte obavy z nízkoúrovňových virových útoků, můžete povolit hardwarově vynucenou ochranu zásobníku, abyste zajistili dokonalé zabezpečení. Pokud bude dopad na výkon patrný, můžete jej kdykoli znovu deaktivovat.

.