Rootkity používají hackeři ke skrytí přetrvávajícího, zdánlivě nezjistitelného malwaru ve vašem zařízení, který tiše ukradne data nebo zdroje, někdy v průběhu několika let. Mohou být také použity v keylogger módu, kde jsou sledovány vaše stisknutí kláves a komunikace poskytující divákovi informace o soukromí.

Tato konkrétní metoda hackování zaznamenala před rokem 2006 větší význam, než systém Microsoft Vista vyžadoval, aby dodavatelé digitálně podepsali všechny ovladače počítače. Ochrana jádra (KPP) způsobila, že autoři malwaru změnili své metody útoku, a teprve nedávno od roku 2018 pomocí Zacinlo operace podvodů s reklamami provedli rootkity opětovné zaměření na reflektor.

Předcházející datování rootkitů 2006 bylo založeno výhradně na operačním systému. Situace Zacinlo, rootkit z rodiny malware Detrahere, nám dala něco ještě nebezpečnějšího ve formě firmwaru založeného na rootkitu. Bez ohledu na to, rootkity jsou pouze kolem jednoho procenta veškerého malwaru, který se každoročně zobrazuje.

I přesto, kvůli nebezpečí, které mohou představovat, by bylo rozumné pochopit, jak funguje detekce rootkitů, které již mohly infiltrovat váš systém.

Detekce rootkitů v systému Windows 10 (In -Depth)

Zacinlo měl byl ve hře téměř šest let, než byl objeven zaměřený na platformu Windows 10. Komponenta rootkit byla vysoce konfigurovatelná a chránila se před procesy, které považovala za nebezpečné pro svou funkčnost, a byla schopna zachytit a dešifrovat komunikaci SSL.

Šifrovala a ukládala všechna konfigurační data do registru systému Windows a zatímco se systém Windows vypínal, přepisoval se z paměti na disk pomocí jiného názvu a aktualizoval svůj klíč registru. To mu pomohlo vyhnout se detekci pomocí vašeho standardního antivirového softwaru.

In_content_1 všechny: [300x250] / dfp: [640x360]->Toto ukazuje, že standardní antivirový nebo antimalwarový software nestačí k detekci rootkitů. Přesto existuje několik špičkových antimalwarových programů, které vás upozorní na podezření z útoku rootkitů.

5 klíčových atributů dobrého antivirového softwaru

Většina předních antivirových programů dnes provede všech pět těchto pozoruhodných metod pro detekci rootkitů.

Provádění skenování rootkitem

Provádění skenování rootkitů je nejlepším pokusem o detekci infekce rootkitů. Vášmu operačnímu systému se většinou nedá věřit při identifikaci rootkitu samotného a představuje výzvu k určení jeho přítomnosti. Rootkity jsou hlavní špioni, kteří pokrývají své stopy téměř na každém kroku a jsou schopni zůstat skryty v dohledu.

Pokud máte podezření, že na vašem počítači došlo k útoku rootkitů, je dobrou strategií detekce vypněte počítač a proveďte sken ze známého čistého systému. Jistým způsobem, jak najít rootkit ve vašem počítači, je analýza výpisu paměti. Rootkit nemůže skrýt pokyny, které dává vašemu systému, když je provádí v paměti počítače.

Použití WinDbg pro analýzu malwaru

Microsoft Windows poskytuje vlastní multifunkční ladicí nástroj, který lze použít k provedení ladění prověřování aplikací, ovladačů nebo samotného operačního systému. Ladí kód v režimu jádra a v uživatelském režimu, pomáhá analyzovat výpisy havárií a prozkoumávat registry CPU.

Některé systémy Windows budou dodávány s balíčkem WinDbg. bude muset stáhnout z Microsoft Store. Náhled WinDbg je modernější verze WinDbg, která poskytuje snadnější vizuální vizi, rychlejší okna, kompletní skriptování a stejné příkazy, rozšíření a pracovní postupy jako původní.

Na holé minimum, můžete použít WinDbg k analýze paměti nebo výpisu havárie, včetně Modré obrazovky smrti (BSOD). Z výsledků můžete hledat ukazatele útoku škodlivého softwaru. Pokud máte pocit, že některému z vašich programů může být zabráněno přítomností malwaru, nebo používá více paměti, než je nutné, můžete vytvořit soubor s výpisem a pomocí nástroje WinDbg jej můžete analyzovat.

Úplný výpis paměti může zabrat značné místo na disku, takže může být lepší místo toho provést výpis Režim jádranebo výpis malé paměti. Výpis režimu jádra bude obsahovat všechny informace o využití paměti jádrem v době havárie. Výpis z malé paměti bude obsahovat základní informace o různých systémech, jako jsou ovladače, jádro a další, ale ve srovnání je malé.

Výpisy z malé paměti jsou užitečnější při analýze, proč došlo k BSOD. Pro detekci rootkitů bude užitečnější kompletní verze nebo jádro.

Vytvoření souboru výpisu v režimu jádra

Soubor výpisu v režimu jádra lze vytvořit třemi způsoby:

Půjdeme s výběrem číslo tři.

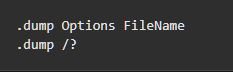

Chcete-li provést potřebný soubor výpisu, stačí do příkazového okna WinDbg zadat pouze následující příkaz.

Nahraďte FileNamevhodným názvem pro soubor s výpisem a „?“ za f. Ujistěte se, že písmeno „f“ je malé, jinak vytvoříte jiný typ souboru výpisu.

Jakmile debugger spustil svůj průběh (první kontrola bude trvat značné minuty), soubor výpisu bude byly vytvořeny a budete moci analyzovat svá zjištění.

Pochopení toho, co hledáte, jako je využití těkavé paměti (RAM), určení přítomnosti rootkitu vyžaduje zkušenosti a testování. Je možné, i když to není doporučeno pro začátečníka, otestovat techniky objevování malwaru v živém systému. Za tímto účelem znovu získáme odborné znalosti a důkladné znalosti o fungování WinDbg, aby nedošlo k náhodnému rozmístění živého viru do vašeho systému.

Existují bezpečnější a pro začátečníky příznivější způsoby, jak odhalit naše dobře - skrytý nepřítel.

Další metody skenování

Ruční detekce a analýza chování jsou také spolehlivé metody detekce rootkitů. Pokus o nalezení umístění rootkitu může být velká bolest, takže namísto cílení na samotný rootkit můžete místo toho hledat chování podobná rootkitům.

Můžete hledat rootkity ve stažených softwarových balíčcích pomocí Rozšířené nebo vlastní možnosti instalace během instalace. Musíte hledat jakékoli neznámé soubory uvedené v podrobnostech. Tyto soubory by měly být zahozeny, nebo můžete rychle vyhledat online odkazy na škodlivý software.

Firewally a jejich protokolovací protokoly jsou neuvěřitelně účinným způsobem, jak objevit rootkit. Software vás upozorní, pokud je vaše síť pod kontrolou, a měl by před instalací do karantény uložit všechna nerozpoznatelná nebo podezřelá stahování.

Pokud máte podezření, že rootkit již může být na vašem počítači, můžete se ponořit do protokolů protokolování brány firewall a vyhledat jakékoli běžné chování.

Kontrola zpráv protokolování brány firewall

chcete zkontrolovat své současné protokoly o protokolování brány firewall a vytvořit velmi užitečný nástroj, který vytvoří aplikaci s otevřeným zdrojovým kódem, jako je IP Traffic Spy, s možností filtrování protokolu brány firewall. Tyto zprávy vám ukážou, co je třeba vidět, pokud dojde k útoku.

Pokud máte rozsáhlou síť se samostatným firewallem pro filtrování výstupů, nebude IP Traffic Spy nutný. Místo toho byste měli mít možnost vidět příchozí a odchozí pakety do všech zařízení a pracovních stanic v síti prostřednictvím protokolů brány firewall.

Ať už jste v domácím nebo malém podniku, můžete použít modem. poskytované poskytovatelem internetových služeb nebo, pokud vlastníte, osobní bránu firewall nebo směrovač k vytištění protokolů brány firewall. Budete mít možnost identifikovat provoz každého zařízení připojeného ke stejné síti.

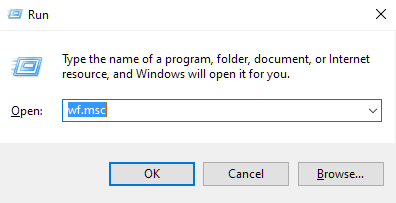

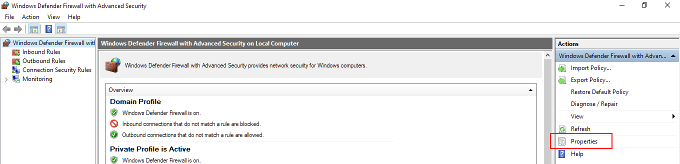

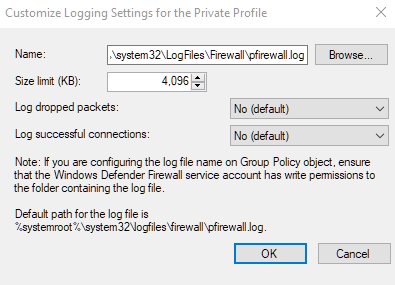

Může být také užitečné povolit soubory protokolu brány firewall systému Windows. Ve výchozím nastavení je soubor protokolu zakázán, což znamená, že nejsou zapisovány žádné informace ani data.

V souborech protokolů dávejte pozor na cokoli neobvyklého. I sebemenší chyba systému může naznačovat rootkitovou infekci. Hlavním vodítkem může být něco, co je spojeno s nadměrným využíváním procesoru nebo šířky pásma, když nespouštíte nic příliš náročného nebo vůbec.